Malware analysis Malicious activity

Por um escritor misterioso

Last updated 25 fevereiro 2025

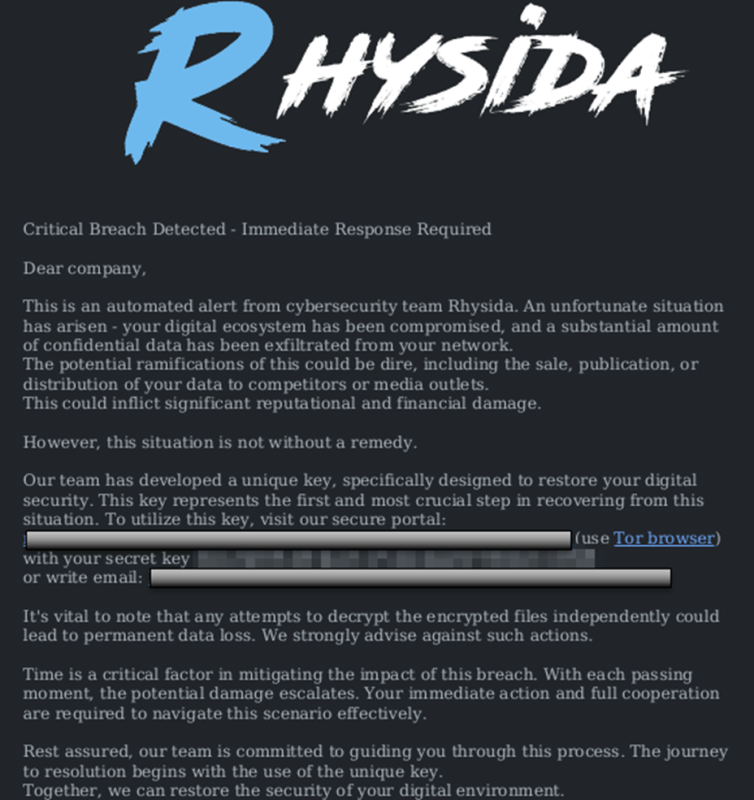

StopRansomware: Rhysida Ransomware

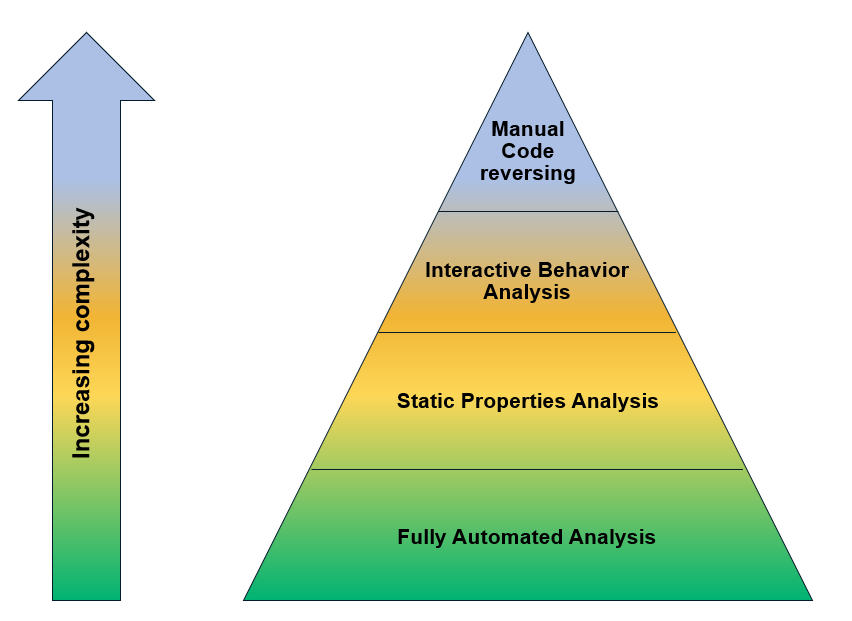

Intro to Malware Analysis: What It Is & How It Works - InfoSec

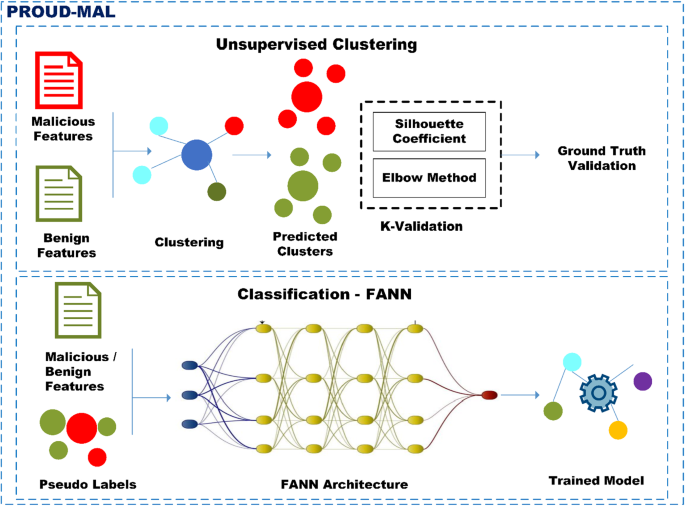

PROUD-MAL: static analysis-based progressive framework for deep

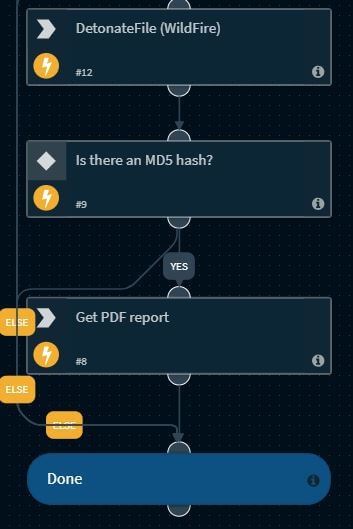

Security Orchestration Use Case: Automating Malware Analysis

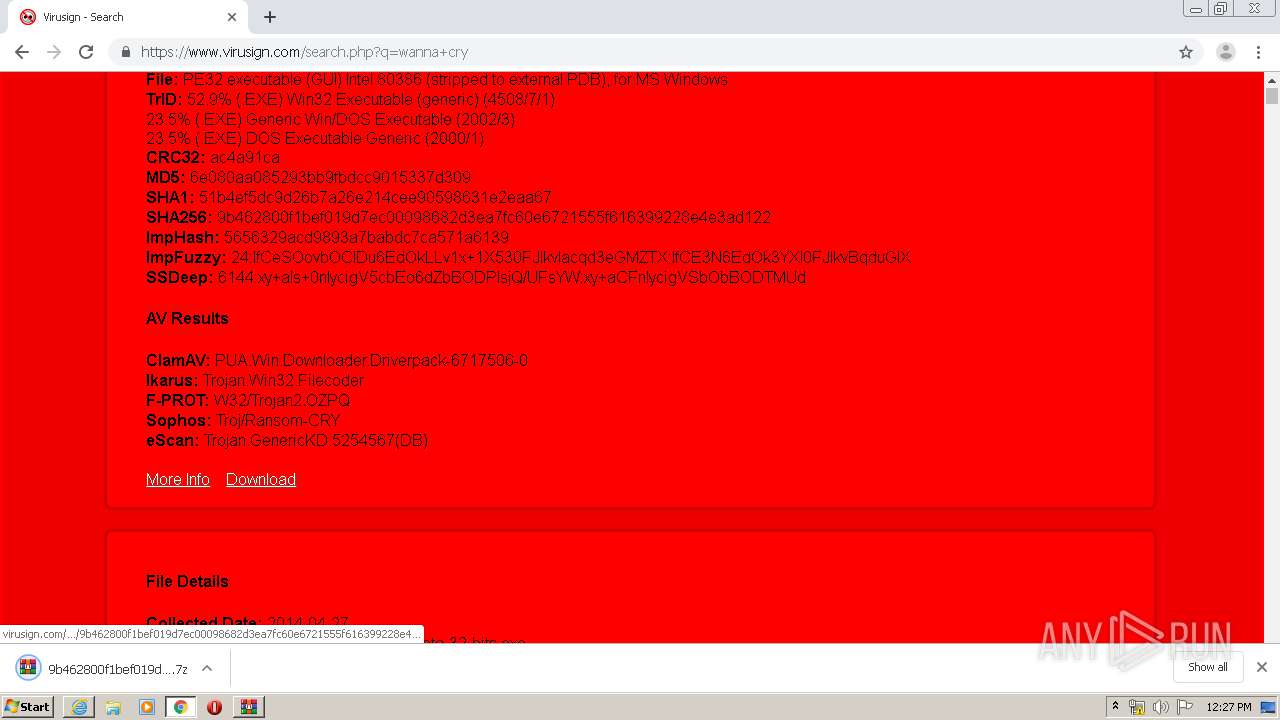

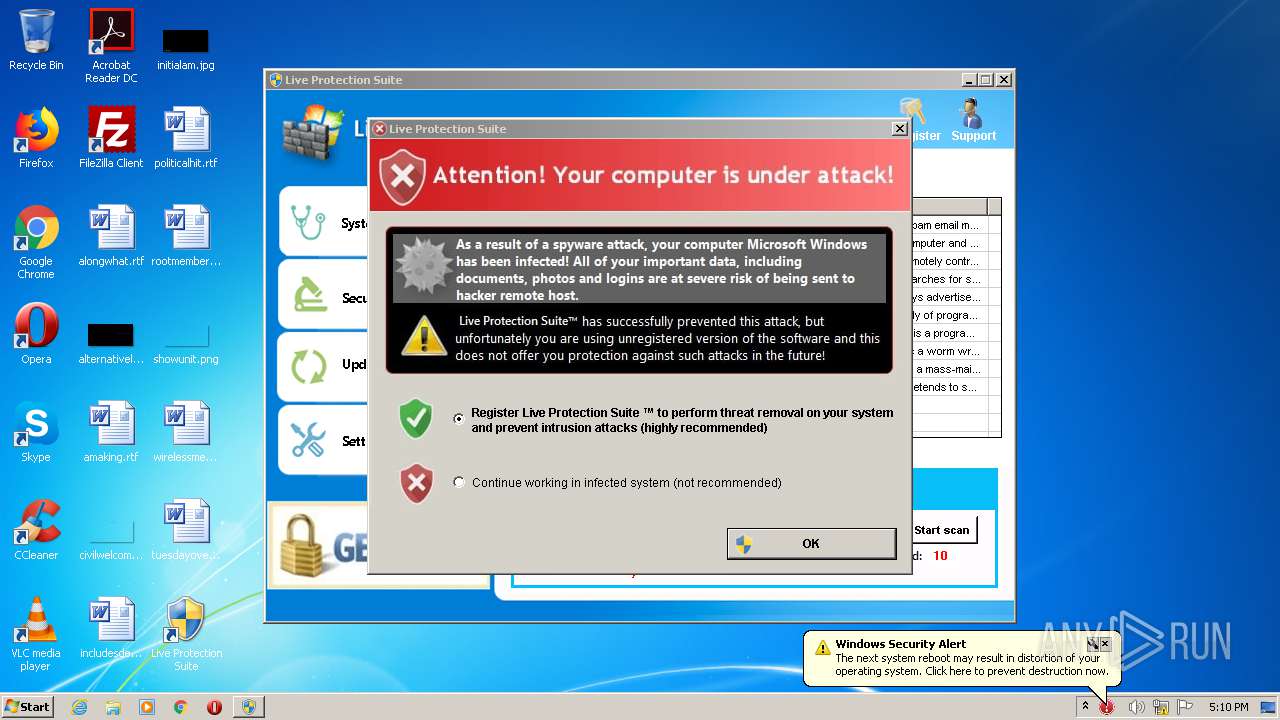

Malware analysis metasploit.bat Malicious activity

How to Analyze Malware's Network Traffic in A Sandbox

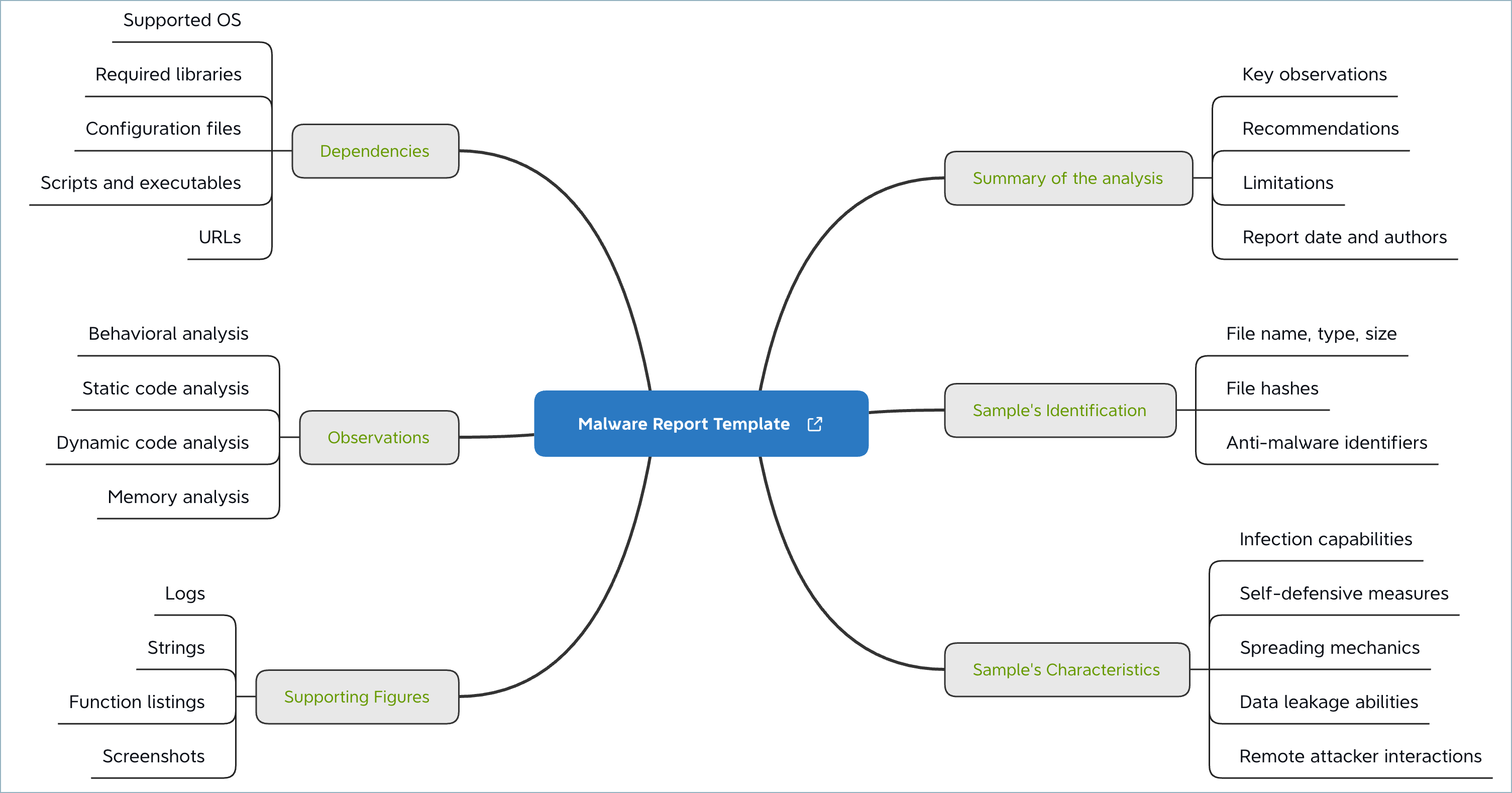

What to Include in a Malware Analysis Report

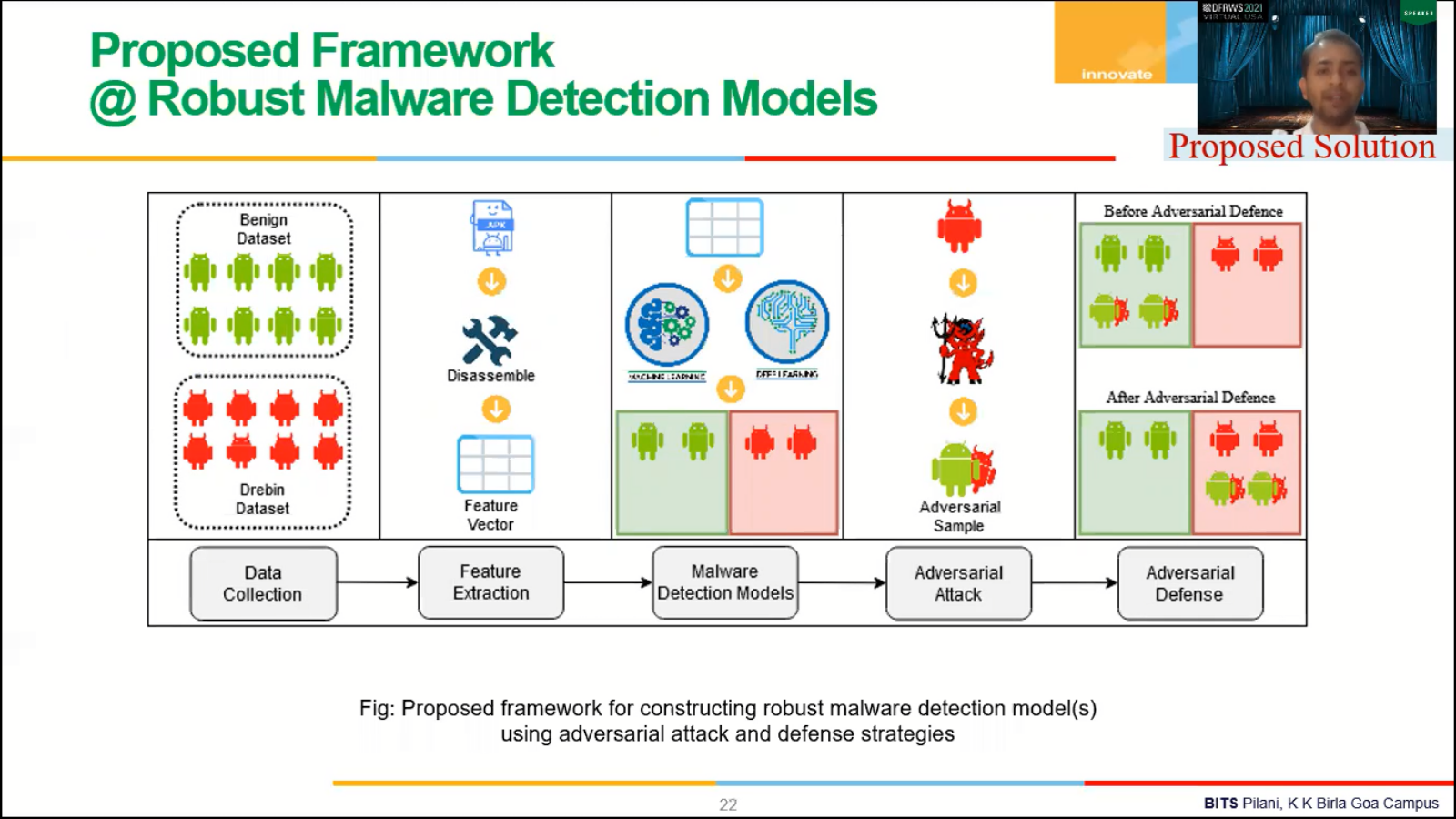

Robust Malware Detection Models: Learning From Adversarial Attacks

Cybersecurity News, Insights and Analysis

Remediation and Malware Detection Overview

MetaDefender Cloud Advanced threat prevention and detection

Recomendado para você

-

IKARUS anti.virus Manual - Ikarus Software GembH25 fevereiro 2025

IKARUS anti.virus Manual - Ikarus Software GembH25 fevereiro 2025 -

command line IKARUS antivirus engine - The Portable Freeware Collection Forums25 fevereiro 2025

command line IKARUS antivirus engine - The Portable Freeware Collection Forums25 fevereiro 2025 -

malware - Why is my debugger detected as a Trojan by anti-virus software? - Information Security Stack Exchange25 fevereiro 2025

malware - Why is my debugger detected as a Trojan by anti-virus software? - Information Security Stack Exchange25 fevereiro 2025 -

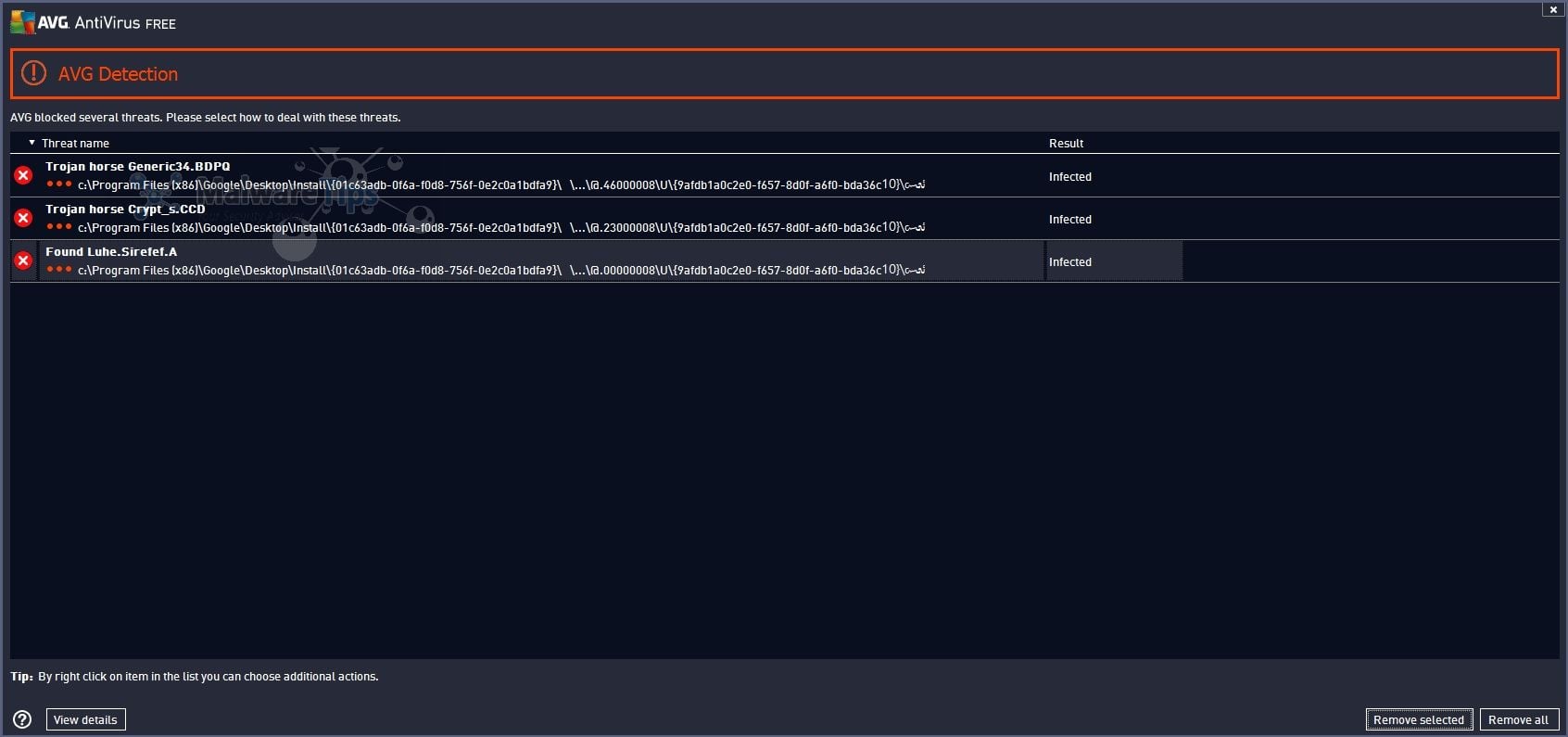

Remove Trojan Horse Generic34.BDPQ (Removal Guide)25 fevereiro 2025

Remove Trojan Horse Generic34.BDPQ (Removal Guide)25 fevereiro 2025 -

Trojan.PDF.PHISH.TIAOOHQI - Threat Encyclopedia25 fevereiro 2025

Trojan.PDF.PHISH.TIAOOHQI - Threat Encyclopedia25 fevereiro 2025 -

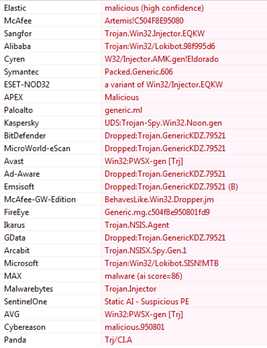

FormBook Malware Technical Analysis - CYFIRMA25 fevereiro 2025

FormBook Malware Technical Analysis - CYFIRMA25 fevereiro 2025 -

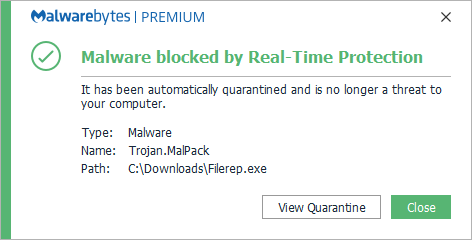

Trojan.Malpack25 fevereiro 2025

Trojan.Malpack25 fevereiro 2025 -

Exobot (Marcher) - Android banking Trojan on the rise25 fevereiro 2025

Exobot (Marcher) - Android banking Trojan on the rise25 fevereiro 2025 -

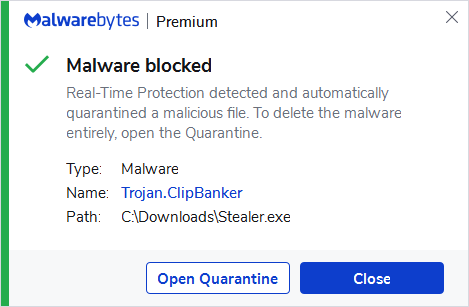

Trojan.ClipBanker25 fevereiro 2025

Trojan.ClipBanker25 fevereiro 2025 -

![PDF] Malware Detection and Removal: An examination of personal anti-virus software](https://d3i71xaburhd42.cloudfront.net/3854f4d4217f9340348342f5764e3d6c84779101/4-Table2-1.png) PDF] Malware Detection and Removal: An examination of personal anti-virus software25 fevereiro 2025

PDF] Malware Detection and Removal: An examination of personal anti-virus software25 fevereiro 2025

você pode gostar

-

Mais engajamento no email marketing com GIFS animados25 fevereiro 2025

Mais engajamento no email marketing com GIFS animados25 fevereiro 2025 -

Coro de Câmara de Amarante25 fevereiro 2025

-

Irina: The Vampire Cosmonaut / Nightmare Fuel - TV Tropes25 fevereiro 2025

Irina: The Vampire Cosmonaut / Nightmare Fuel - TV Tropes25 fevereiro 2025 -

Tênis de Basquete Masculino Under Armour Buzzer SE - Tênis de25 fevereiro 2025

Tênis de Basquete Masculino Under Armour Buzzer SE - Tênis de25 fevereiro 2025 -

Forever 21 to close Canadian stores25 fevereiro 2025

Forever 21 to close Canadian stores25 fevereiro 2025 -

Mechagodzilla (Ready Player One) image gallery25 fevereiro 2025

Mechagodzilla (Ready Player One) image gallery25 fevereiro 2025 -

Adachi and Shimamura SS (Light Novel)25 fevereiro 2025

Adachi and Shimamura SS (Light Novel)25 fevereiro 2025 -

PPT x GOBB) BanBan comforts Nabnab #45 by Alcreami on DeviantArt25 fevereiro 2025

PPT x GOBB) BanBan comforts Nabnab #45 by Alcreami on DeviantArt25 fevereiro 2025 -

A MORTE DO DEMÔNIO – A ASCENSÃO (EVIL DEAD RISE) – 2023 – Muito Molho25 fevereiro 2025

A MORTE DO DEMÔNIO – A ASCENSÃO (EVIL DEAD RISE) – 2023 – Muito Molho25 fevereiro 2025 -

Vitórias na Champions: Bayern ultrapassa Barcelona em títulos; veja lista de campeões25 fevereiro 2025

Vitórias na Champions: Bayern ultrapassa Barcelona em títulos; veja lista de campeões25 fevereiro 2025